Cheat: sviluppatore colto con le mani nel sacco

È lecito affermare che i cheat (trucchi), per quanto possano essere redditizi o vantaggiosi, comportano sempre un certo grado di pericolo. Lo sviluppatore del popolare EvolvedAim, un cheat per Escape From Tarkov, ha venduto il proprio tool contenente un infostealer in bundle, facendo così il doppio gioco e causando danni ai suoi clienti e al gioco stesso.

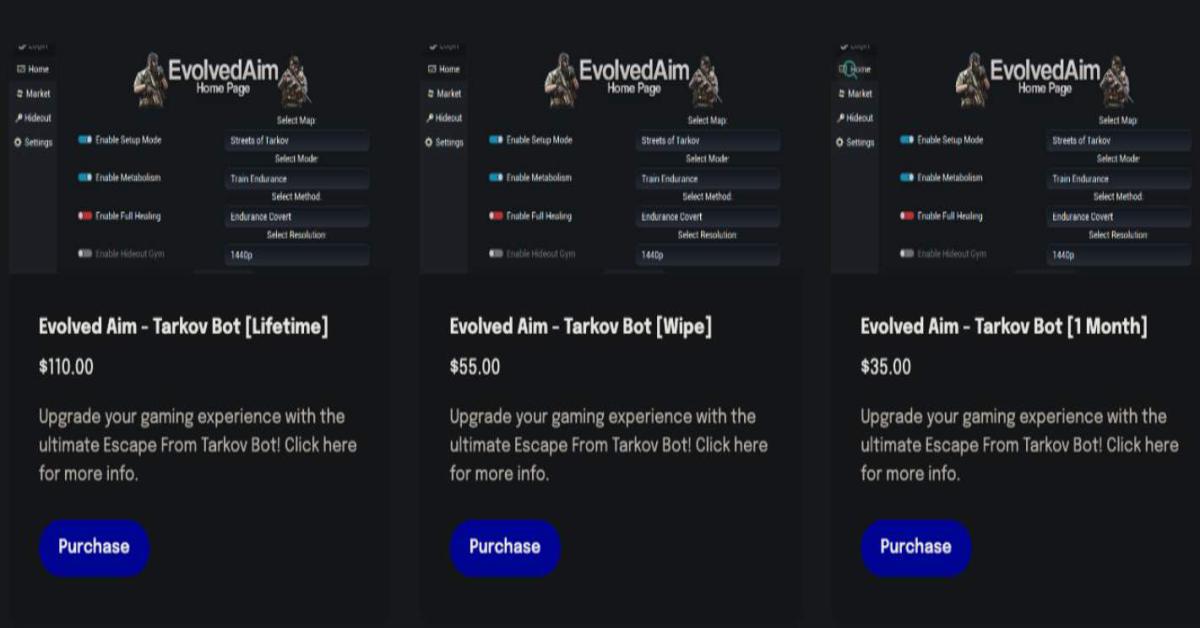

Escape From Tarkov è un simulatore militare realistico che ha guadagnato popolarità nel corso degli anni. Con una stima di 14,7 milioni di giocatori, il mercato clandestino dei trucchi ha prosperato. Uno di questi è proprio EvolvedAim, uno strumento che promette un’ampia serie di funzionalità, come il trading automatico nella casa d’aste integrata nel gioco e l’addestramento automatico di abilità specifiche attraverso azioni ripetitive. Lo sviluppatore ha operato come una piccola software house, sviluppando persino una strategia di entrate ricorrenti a più livelli ed eseguendo campagne pubblicitarie su vari portali di cheat.

Il malware nei cheat non è raro, ma in questo caso l’impatto potenziale è significativo. Non solo Escape From Tarkov è un gioco popolare tra i giovani adulti dai 25 anni in su, ma questo particolare cheat ha un costo reale, all’interno di un modello in abbonamento, come dimostra l’immagine, andando così a colpire utenti adulti. Le informazioni rubate potrebbero potenzialmente essere utilizzate per far leva e ottenere accesso a dati personali e persino ad aziende di tutto il mondo.

La storia inizia con EDP, il proprietario di uno dei più grandi forum di cheat e bot per Tarkov, che comprende un vasto mercato in piena attività con oltre 30.000 visite al mese. Circa un anno fa, EDP è stato contattato da Mythical - principale sviluppatore di EvolvedAim (il cheat con malware potenzialmente incorporato) -, con l’intento di vendere il suo strumento sul suo forum condividendo una parte dei profitti.

Questo accordo è durato quasi un anno, portando a entrambe le parti un buon flusso di entrate. Inoltre, ha aiutato EvolvedAim a guadagnare reputazione al di fuori del forum, il quale è riuscito a mettere in vendita il tool sul proprio sito e a pubblicare annunci su vari forum. Il problema è iniziato da un conflitto tra i due, in quanto Mythical voleva ridurre la quota di profitti di EDP pur continuando a rivendere sul suo forum. Nello stesso periodo, EDP ha notato diversi tentativi di accesso sospetti ai suoi account e la comparsa di screenshot del suo desktop in numerose occasioni.

I pericoli di EvolvedAim

EvolvedAim è scritto in Python 3.10 e viene convertito in un eseguibile utilizzando la popolarissima libreria PyInstaller, che semplifica il processo di analisi di eseguibili di questo tipo.

Quando si esegue EvolvedAim, si viene accolti da una casella di input, come mostrato nella Figura 2, che richiede una chiave di licenza. Tuttavia, quando l’utente la inserisce, le sue informazioni sono già state rubate ed esfiltrate, poiché il codice pericolos viene eseguito in un thread separato che parte dall’esecuzione iniziale del cheat. EvolvedAim esegue quattro thread. due sono benigni (MainWindow e detect_keybind), utilizzati per la funzionalità cheat. Gli altri due sono dannosi, abilmente nascosti, con nomi non sospetti come discord_to_bot e run_antivm. Questo trendsi estende anche ad altre parti del programma, poiché la funzione che ruba tutte le informazioni si chiama meme_detector.

I quattro thread vengono eseguiti simultaneamente; uno appare come un innocuo rilevamento anti-virtual machine ma, in realtà, ospita la logica dannosa “nascosta” all’interno di EvolvedAim. Il thread antivm controlla inizialmente il nome del PC e, se corrisponde a uno dei due nomi inseriti nella black list, non procede con il furto di informazioni. È interessante notare che sembra che gli sviluppatori usino i cheat anche sui propri computer, dato che i due nomi inseriti nella blacklist appartengono a quelli di EvolvedAim. Successivamente, viene eseguita la logica di sottrazione delle informazioni, raccogliendo le password e i valori dei cookie dai principali browser (Chrome, Firefox, Opera, Kometa, 7Star, Amigo, Opera GX, Sputnik, Tor, Torch, CentBrowser, Vivaldi, Chrome SxS, Epic Privacy Browser, Uran, Yandex, Iridium).

Inoltre, vengono raccolti e caricati tutti i file memorizzati dall’estensione del popolare portafoglio di criptovalute MetaMask, e i file sensibili di Discord e Steam, il negozio di giochi online più famoso al mondo. Inoltre, viene raccolto un elenco di file dalla cartella Documenti e Download e, ultimo, ma non meno importante, scattato uno screenshot dal PC della vittima, fornendo all’attaccante un’anteprima.

Tutte le informazioni raccolte vengono temporaneamente archiviate in una cartella e poi compresse in un archivio .zip con il nome del PC colpito, che viene poi caricato su Mega.nz, un servizio di file hosting utilizzato dall’attaccante per archiviare e gestire i dati raccolti. A questo punto, il malware utilizza un webhook di Discord per notificare l’attaccante sul server. a.

Command e Control

Oltre alle capacità di rubare informazioni, EvolvedAim gestisce un thread chiamato discord_to_bot che controlla periodicamente la presenza di comandi e consente al malintenzionato di inviare uno dei quattro comandi disponibili:

Stop - chiude il programma “EscapeFromTarkov.exe”, l'eseguibile principale del gioco.

Delete - elimina un file o una cartella dal PC della vittima.

Grab - raccoglie un file o una cartella arbitraria dalla vittima e la carica su Mega.nz.

Remove - elimina il comando dal database utilizzato per verificare se il client è ancora attivo.

Conseguenze

In seguito a questa scoperta, EDP e altri proprietari di forum hanno allertato pubblicamente i loro utenti su EvolvedAim, bandendo Mythical dai loro server. Con una clientela ipotizzata di oltre un migliaio di utenti e un target di giovani adulti, il danno e la quantità di informazioni rubate sono significativi. EvolvedAim non è più attivo, il suo server Discord è stato chiuso e sembra che sia stato costretto a chiudere il negozio - si spera per sempre. Imbrogliare è sbagliato, in ogni frangente e ha sempre un rovescio della medaglia. In questo caso, è stato il pagamento di denaro per ottenere accesso al cheat, rimettendoci informazioni personali, password e file.

L’impatto non è limitato alla vittima, poiché gli utenti possono accedere ai propri account lavorativi dai loro computer personali, esponendo la propria azienda a potenziali pericoli. Il malware nei cheat e nei software craccati non è raro, ma questo è il primo caso in cui ci siamo imbattuti in uno sviluppatore di cheat a pagamento che si è arricchito attaccando i suoi stessi clienti.

Call of Duty Modern Warfare III: Patch notes di lancio e Ricochet Anti Cheat - È tempo! Call of Duty: Modern Warfare III sta iniziando il suo lancio globale. Prima di tuffarti nell'offerta dei contenuti del primo giorno, dai un'occhiata alle nostre note sulla patch che descrivono in dettaglio le modifiche che abbiamo apportato dall'ultima volta che hai giocato durante la beta multigiocatore.

RICOCHET Anti-Cheat - Aggiornamento CoD Modern Warfare II e Warzone - Dal lancio in avanti, il team di RICOCHET Anti-Cheat™ ha sviluppato e messo in atto nuove tecniche e tecnologie per contrastare le scorrettezze in Modern Warfare II e Warzone 2.0. Nel rapporto sui progressi Anti-Cheat per la Stagione 3 descriviamo nuovi livelli di sicurezza e rilevamento che aiuteranno a proteggere tutte le modalità, con un'attenzione particolare alle modalità classificate per Modern Warfare II e Warzone 2.

WARZONE: IL DRIVER ANTI-CHEAT PER PC È PRONTO - Il driver a livello del kernel di RICOCHET Anti-Cheat è disponibile in tutto il mondo. In tempo per le vacanze di natale, il Team RICOCHET porta un aggiornamento alle misure di sicurezza anti-cheat, incluso il rilascio globale del driver per PC a livello del kernel in Warzone Il driver per PC a livello del kernel di RICOCHET Anti-Cheat è ora disponibile per gli utenti in tutto il mondo.